El 72% de las organizaciones que emprenden fusiones y adquisiciones enfrentan riesgos de seguridad cibernética significativos o consideran que los riesgos cibernéticos son su mayor preocupación.

Otros actores de amenazas se centran en plantar puertas traseras en la entidad que se adquiere, a la que nos referiremos como la Adquisición con la intención de comprometer posteriormente a la empresa matriz.

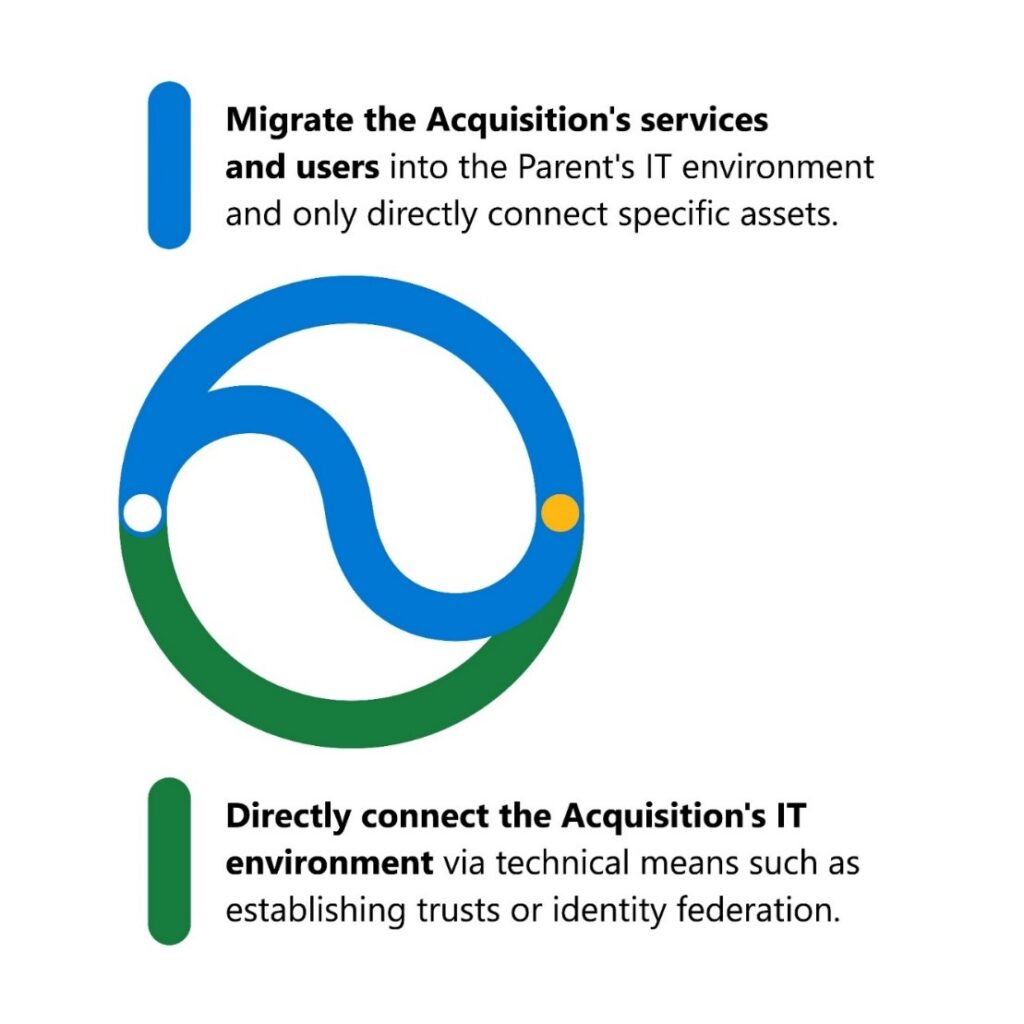

Una empresa matriz puede adoptar varios enfoques para integrar la adquisición dentro del entorno de TI de la organización. Estos incluyen migrar los servicios y usuarios de la Adquisición al entorno de TI de la Matriz o conectar directamente el entorno de TI de la Adquisición a través de medios técnicos. (Ver la Figura 1)

Figura 1. Dos caminos que el liderazgo de TI puede tomar con fusiones y adquisiciones.

La primera opción tiene beneficios de seguridad a largo plazo, dado que solo los elementos seleccionados de la Adquisición se incorporan al entorno principal. Por otro lado, dependiendo de la complejidad de ambas partes, este proceso puede llevar mucho tiempo y ser costoso.

La segunda opción puede ser más rápida de ejecutar y reducir la interrupción de las operaciones de ambas partes; sin embargo, puede haber una garantía oculta y una deuda técnica que puede ser costosa de abordar a largo plazo.

Entonces, ¿Qué debe considerar una organización al determinar el mejor plan de acción para la seguridad en una fusión o adquisición?

Riesgos de seguridad en fusiones y adquisiciones

Es común que una Matriz tome la decisión basándose únicamente en consideraciones económicas impulsadas por los costos de tiempo y esfuerzo; sin embargo, existen importantes consideraciones de seguridad cibernética que deben tenerse en cuenta en el proceso de toma de decisiones para garantizar la seguridad a largo plazo tanto de la Matriz como de la Adquisición.

Éstos incluyen:

- Deuda técnica: comprenda cuánta deuda técnica heredará. Cada organización tiene alguna deuda técnica, y la clave en las fusiones y adquisiciones es la transparencia. Es fundamental que una Matriz comprenda la deuda técnica que heredará para comprender cómo agravará la propia deuda técnica de la Matriz y ayudará a cuantificar los costos de remediación.

- Seguridad existente (no exclusiva de la ciberseguridad): Considere cómo las dos partes consolidarán las capacidades de seguridad clave, como las herramientas de detección y respuesta de punto final (EDR) o antivirus. Considere también cómo ambos coordinan los equipos de seguridad, como las operaciones de seguridad y la ingeniería de seguridad, para evitar llevar numerosas capacidades, herramientas y fuentes de datos.

- Implicaciones reglamentarias y de cumplimiento: investigue cómo la adquisición maneja la información de identificación personal (PII), como los números de cuentas bancarias, y conozca las reglamentaciones que debe cumplir, sus procedimientos de cumplimiento y el historial de cumplimiento, incluidas las infracciones reglamentarias. Si la Adquisición se encuentra en un país o región diferente con regulaciones de privacidad de datos más estrictas, por ejemplo, esas son las que tanto el Padre como la Adquisición deben seguir en relación con los datos compartidos.

- Mala configuración y mal uso de los sistemas existentes: revise la configuración de los sistemas en la Adquisición porque es posible que se hayan configurado incorrectamente, tal vez debido a la complejidad o a la falta de responsabilidad, o que no se utilicen lo suficiente debido a una implementación incompleta, o que nadie tenga la habilidades para usarlo. Es posible que descubra que la configuración incorrecta se deslizó porque no hay pruebas de nuevos sistemas antes de que se introduzcan. Ese es un problema grave porque las configuraciones incorrectas de seguridad se convierten en responsabilidades de la matriz.

- Identidad: habilite el flujo de autenticación multifactor (MFA) y otros controles de identidad. Los equipos de seguridad deben revisar la configuración de identidad, que puede omitirse porque no se diseñó de una manera que funcione para ambas empresas.

- Red: Evalúe cómo conectar dispositivos heredados. En una fusión o adquisición, puede que no sea posible conectar dispositivos heredados entre sí (por ejemplo, si un cliente tiene dispositivos que no se consideran cortafuegos de última generación). Con los firewalls más antiguos, pierde la capacidad de aplicar controles de seguridad y el registro no mejora tanto.

- Nube: compruebe si las suscripciones de Microsoft Azure tienen MFA habilitado, los puertos que están abiertos en la infraestructura de Azure como servicio y los controles para las identidades federadas con otros proveedores. Las políticas de acceso condicional pueden cancelarse entre sí.

- Administración de contraseñas: considere quién tiene más acceso: ¿El actor de amenazas o usted? Para ayudar a asegurarse de que es usted, proteja el acceso a sus datos utilizando las herramientas Privileged Identity Management y Privileged Access Management.

- Nuevas amenazas: anticipe nuevas amenazas y amenazas nuevas para usted. Un pequeño fabricante, por ejemplo, puede no saber de una amenaza de seguridad a gran escala, pero una vez adquirida por una corporación global, podría convertirse en un objetivo. Los actores de amenazas pueden ver una adquisición como una oportunidad para acceder al Padre a través de la Adquisición.

Las dos vías de riesgo más comunes son:

- Persistencia del actor actual en el entorno adquirido: el actor ya está allí y le está dando la oportunidad de ingresar al entorno principal cuando lo conecta. Este es el camino más obvio e ideal.

- La arquitectura de seguridad del entorno adquirido: es demasiado difícil ir contra el entorno principal directamente porque su postura de seguridad es simplemente demasiado costosa para que la persiga un atacante, dado lo que podría ganar en valor. En cambio, un actor de amenazas apunta a la Adquisición.

Si un actor de amenazas conoce una adquisición pendiente, puede realizar un reconocimiento de la empresa adquirida para ver si su postura de seguridad es más débil que la de la matriz. Puede ser un objetivo más atractivo obtener acceso a la Matriz a través del entorno de adquisición más débil.

Es probable que la Adquisición reciba apoyo de múltiples proveedores de servicios. Si alguno de esos proveedores de servicios se ve comprometido, un actor de amenazas podría pasar al entorno de la Adquisición y luego obtener acceso a la matriz. Considere detenidamente las conexiones que tiene con los proveedores, ya que podrían generar un compromiso potencialmente desconocido e introducir vulnerabilidades de seguridad y debilidades arquitectónicas.

Una diligencia debida más profunda es clave

Los procesos de debida diligencia a los que se somete cada empresa al realizar una inversión variarán según la empresa, la industria y la región. Si bien no existe un estándar universal, es fundamental que las empresas lo hagan bien y comprendan las posibles áreas de preocupación que pueden estar heredando.

En última instancia, su organización está adquiriendo cualquier incógnita presente en ese entorno. Por eso es importante hacer preguntas antes, durante y después de una fusión y adquisición. Cualquier cosa persistente y cualquier puerta trasera abierta que afecte su entorno proporciona una ruta directa a la organización principal.

Preguntas de seguridad para hacer antes de una fusión o adquisición

Ambas partes deben fomentar una comunicación abierta y honesta y compartir datos técnicos. Comprométete con la transparencia. Desde la fase exploratoria hasta el proceso oficial de negociación de la fusión y adquisición, ambas partes deben comprender las expectativas para no perder detalles durante la fusión o adquisición.

Las fusiones y adquisiciones son dinámicas y complejas. Para lograr los objetivos económicos de las fusiones y adquisiciones, los líderes empresariales deben comprender la superficie de ataque que están abordando. Descubrir y catalogar los recursos y activos digitales de la empresa asociada, desde dentro del perímetro corporativo hasta todo Internet, es un paso fundamental de cualquier proceso de diligencia debida. Estos incluyen activos conocidos y desconocidos, incluidos los recursos desarrollados fuera del alcance de los equipos de seguridad y TI, como TI en la sombra. Estas auditorías no se pueden subcontratar ni realizar solo por cumplimiento. Son las principales prioridades que todo ejecutivo debe tener en cuenta para proteger sus inversiones en el futuro.

El primer paso es establecer un conjunto de referencia de hechos conocidos. Hágase estas preguntas durante su fase de descubrimiento inicial y como parte de una evaluación proactiva:

- ¿Cuál es su estructura básica de seguridad?

- ¿Cuál es su antivirus y está actualizado?

- ¿Cuál es su solución EDR?

- ¿Cómo está gestionando la protección de la identidad?

- ¿Cómo está gestionando la protección de acceso a los datos?

- ¿La sociedad adquirida cumple con los estándares de seguridad vigentes de la Matriz

- ¿Cómo se clasifican los problemas de seguridad?

- ¿Tiene una forma de solución de registro central (información de seguridad y gestión de eventos; orquestación de seguridad, automatización y respuesta)?

- ¿Cómo rastrea y repara sus vulnerabilidades en línea y los riesgos de cumplimiento (activos no administrados o aquellos que se han olvidado)?

A medida que profundice en las fases de diligencia debida, haga estas preguntas para comprender su historial de compromiso:

- ¿Cuál es su historial de compromiso de seguridad?

- ¿Cuándo ocurrieron estos compromisos?

- ¿Cuáles son los detalles?

- ¿Cuáles son las causas fundamentales de esos compromisos de seguridad?

- ¿Cómo se mitigaron las amenazas?

- ¿Tiene un proceso de revisión posterior al incidente? ¿Cuáles fueron los resultados?

Después de esta divulgación, la pregunta más importante que debe hacerse es: "¿Lo remedió?" Si la Adquisición tuvo un ataque de ransomware u otro ataque cibernético, ¿qué sucedió? Si la adquisición tenía una vulnerabilidad sin parchear y pudo escalar privilegios al administrador del dominio e implementar el ransomware, le preguntamos, ¿cuál es su parche?

Antes de establecer marcos legales, divulgue eventos pasados y comprenda cómo remediar lo que los causó. Ignora esta recomendación para evitar los fuegos artificiales que no son de celebración.

Preguntas de seguridad para hacer después de una fusión o adquisición

Podría decirse que el mayor riesgo para la seguridad de las fusiones y adquisiciones es establecer relaciones de confianza o fusionar cientos o miles de sistemas en la infraestructura empresarial de la empresa matriz. El estado y la configuración de esos sistemas deben evaluarse en busca de riesgos de seguridad. La presencia de cualquier malware o puerta trasera de amenazas persistentes avanzadas (APT) en la empresa subsidiaria puede amenazar a la empresa matriz después de la fusión. Las malas configuraciones de seguridad y las decisiones arriesgadas se convierten en pasivos de la empresa matriz. Además, los perfiles de amenazas deben reevaluarse para incluir cualquier cambio geopolítico causado por el proceso de fusiones y adquisiciones. Por ejemplo, no se esperaría que un fabricante de piezas pequeñas estuviera al tanto de los riesgos de los actores de amenazas más grandes (como Phineas Phisher2), pero después de ser adquirido por una compañía petrolera global, tendría que serlo.

Tome la información recopilada durante la sesión de preguntas y respuestas previa a la fusión, incluidas las exposiciones comprometidas y un análisis de la postura de seguridad existente de la Adquisición frente a un estándar de referencia, y decida cómo integrar ese entorno en el suyo, además de detallar los pasos técnicos necesarios. Para integrar la empresa adquirida en su entorno, deberá llevar su postura de seguridad a su nivel. La Casa Matriz deberá implementar prácticas básicas de seguridad. Estos son los pasos para evaluar y priorizar:

- Evaluar los sistemas existentes que serán parte de la adquisición y los riesgos asociados.

- Llevar a cabo la remediación en función de esos resultados.

- Comprenda el cronograma para integrar las redes y sepa si los datos se encuentran en las instalaciones o en la nube.

- Conozca el proceso de actualización de activos y retiro de sistemas.

- Realice una prueba de penetración o una evaluación de riesgos y evalúe las políticas de seguridad y las brechas de seguridad.

¿Qué acciones deben tomar las empresas?

El Equipo de Detección y Respuesta de Microsoft (DART) ha trabajado en casos de respuesta a incidentes en los que las empresas sufrieron violaciones una hora después de completar una integración posterior a la fusión. En estos casos, a la puerta trasera subsidiaria del actor de amenazas se le otorgó acceso de confianza bidireccional a Microsoft Azure Active Directory (Azure AD) de la empresa matriz, a proveedores de identidad de terceros con cualquier forma de federación y al bosque de Active Directory en las instalaciones.

DART también ha tenido que explicar a los clientes la conexión probable entre la puerta trasera de un actor de APT descubierta en su entorno y el hecho de que la oferta de su nueva empresa matriz era la cantidad más baja, por dólar, que estaban dispuestos a aceptar durante una adquisición. Por estas y otras razones, muchos de los clientes de DART solicitan evaluaciones de seguridad antes, durante o inmediatamente después de completar fusiones y adquisiciones.

Tome estos pasos:

- Establezca las expectativas de divulgación y el nivel de información compartida sobre temas de seguridad al principio de las conversaciones. Haga de esto una parte estándar del proceso exploratorio al establecer el marco legal de cómo se ejecutará la fusión y adquisición.

- Realice una evaluación de seguridad previa a las fusiones y adquisiciones, ya sea una búsqueda proactiva de amenazas que incluya sistemas multiplataforma (Mac y Linux) y proveedores de identidad de terceros, una evaluación de seguridad de Azure AD o una evaluación de la madurez de la seguridad del entorno. postura.

- Concéntrese en evaluar y mejorar la visibilidad de la seguridad y el registro temprano en el proceso de fusiones y adquisiciones. Esto permite que los equipos de seguridad propios y de terceros evalúen y reaccionen rápidamente ante los problemas de seguridad. Para las amenazas relacionadas con fusiones y adquisiciones, céntrese primero en proteger la identidad, el control de acceso y las comunicaciones.

- Concentre las auditorías de seguridad y riesgo en la catalogación de los recursos y los activos digitales de la empresa, incluida la superficie de ataque externa de la empresa, o el catálogo de activos de Internet que un atacante podría aprovechar para afianzarse en un ataque. Los productos de gestión de superficie de ataque externo (EASM) pueden resaltar una variedad de problemas de higiene, indicadores correspondientes de compromiso y vulnerabilidades, y problemas de cumplimiento, brindando a los equipos de fusiones y adquisiciones la línea de base que necesitan para realizar una evaluación de riesgos cibernéticos e impulsar el programa posterior a las fusiones y adquisiciones.

El riesgo de ciberseguridad en fusiones y adquisiciones es un problema cada vez mayor tanto para la seguridad de TI como para los responsables de la toma de decisiones empresariales. Dar a los equipos de seguridad de TI el tiempo suficiente para realizar evaluaciones exhaustivas, diligencia debida, inventarios y establecer más controles determinará cuánto de ese riesgo se puede mitigar.

Contacte con los expertos en ciberseguridad: expertos@grupobusiness.it

¡Atendemos sus consultas 24/7!

%20(32).png)

.png)